サイバーキルチェーンで個別のノードを調査する

攻撃ステージの確認に加え、サイバーキルチェーンの各攻撃ノード間を移動することができます。これにより、サイバーキルチェーンの特定ノードを掘り下げ、必要に応じて各ノードの調査や修復を行うことができます。

例えば、あるインシデントが実際の悪意ある攻撃である可能性を判断できます。また、調査に基づいて、ワークロードや不審なファイルの隔離など、さまざまな対応操作をノードに適用することができます。

サイバーキルチェーンにおける個別ノードを調査するには

- Cyber Protectコンソールで、[保護] > [インシデント] に進みます。

- 表示されたインシデントのリストで、調査するインシデントの最右列の

をクリックします。選択したインシデントのサイバーキルチェーンが表示されます。

をクリックします。選択したインシデントのサイバーキルチェーンが表示されます。 - 該当するノードに移動し、クリックすると、そのノードのサイドバーが表示されます。ノードをクリックすると、ノードが展開され、関連するノードが表示されます。

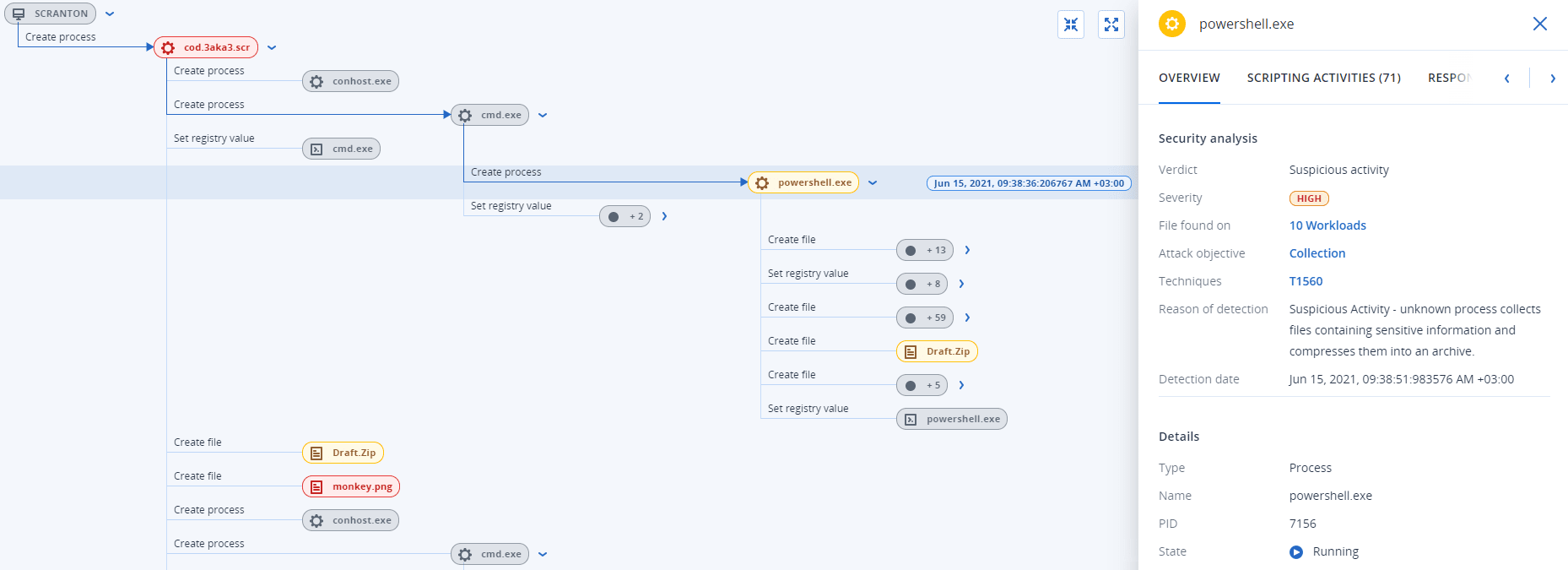

例えば、以下の例でpowershell.exeノードをクリックすると、そのノードのサイドバーが開きます。また、ノードの横にある矢印アイコンをクリックすると、powershell.exeノードによって影響を受ける可能性のあるファイルやレジストリ値など、関連するノードを表示することができます。これらの関連するノードをクリックすると、さらに詳しく調査できます。

- サイドバーのタブに含まれる情報を調査します。

- 概要:攻撃されたノードのセキュリティ概要を示す2つの主要なセクションが含まれています。

- セキュリティ分析:攻撃されたノードの分析を提供します。脅威に関するEDRの判定(疑わしいアクティビティなど)、MITRE攻撃技術に従った攻撃の目的(リンクをクリックしてMITRE Webサイトへ移動)、検出理由、攻撃の影響を受ける可能性のあるワークロード数(nワークロードリンクをクリックして影響を受けるワークロードを表示)などを確認できます。nワークロードリンクは、特定の悪意あるまたは不審なオブジェクトが他のワークロードで発見されたことを意味します。これは、他のワークロードで攻撃が生じていることを意味するのではなく、他のワークロードにIOCがあることを意味します。攻撃は既に発生しているか(そして別のインシデントが作成されているか)、または攻撃者が攻撃「ツールキット」を使って他のワークロードの攻撃を準備している可能性があります。

- 詳細:ノードのタイプ、名前、現在のステータス、ノードへのパス、ファイルのハッシュやデジタルシグネチャ(MD5や証明書のシリアルナンバーなど)など、ノードに関する詳細が含まれています。

- セキュリティ分析:攻撃されたノードの分析を提供します。脅威に関するEDRの判定(疑わしいアクティビティなど)、MITRE攻撃技術に従った攻撃の目的(リンクをクリックしてMITRE Webサイトへ移動)、検出理由、攻撃の影響を受ける可能性のあるワークロード数(nワークロードリンクをクリックして影響を受けるワークロードを表示)などを確認できます。

- スクリプト処理アクティビティ:攻撃で呼び出された、または読み込まれたスクリプトの詳細が含まれます。詳しく調査するには、

をクリックしてスクリプトをクリップボードにコピーします。[スクリプト処理アクティビティ] タブは、コマンドやスクリプト(cmdやPowerShellコマンドなど)を実行するプロセスノードにのみ表示されます。

をクリックしてスクリプトをクリップボードにコピーします。[スクリプト処理アクティビティ] タブは、コマンドやスクリプト(cmdやPowerShellコマンドなど)を実行するプロセスノードにのみ表示されます。 - 対応操作:ノードの種類に応じて、追加の調査、修復、予防操作を提供する多くのセクションが含まれています。

例えば、ワークロードノードの場合、フォレンジックバックアップとバックアップからの復元を含むいくつかの対応を定義できます。また、悪意のあるノードや不審なノードに対しては、ノードの停止や隔離、攻撃による変更のロールバック、保護計画の許可リストやブロックリストへの追加を実行できます。

特定のノードに対応操作を適用する方法の詳細については、個別のサイバーキルチェーンノードに対する対応操作を参照してください。

- アクティビティ:インシデントに適用された操作を時系列で表示します。詳細については、インシデントを軽減するために実行される操作を理解するを参照してください。

- 概要:攻撃されたノードのセキュリティ概要を示す2つの主要なセクションが含まれています。